1 Aprile 2008 di Daniele Frulla

Se vi trovate nelle seguenti condizioni:

Volete spedire un Fax gratuitamente;

Avete già il file in formato PDF, TIF o PS;

Non volete spostarvi di casa;

Avete fretta di spedire il Fax.

una soluzione alle vostre problematiche c'è se dovete spedire il Fax in tutta Italia.

Per spedire un fax in tutta Italia consultate il sito Faxalo.it.

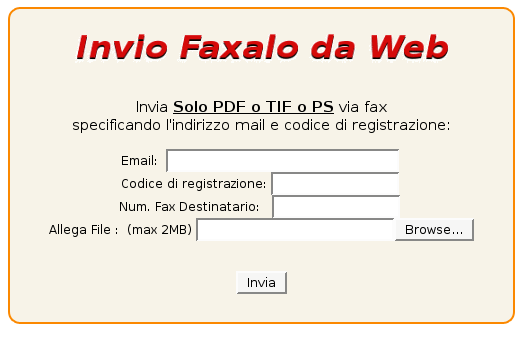

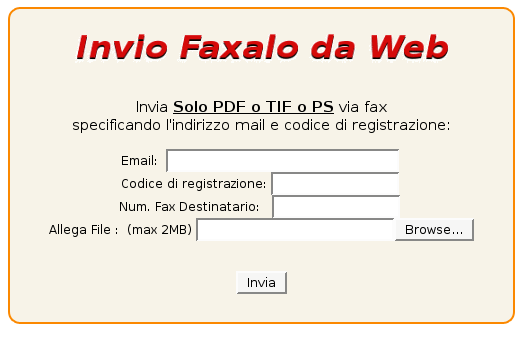

Semplicemente dovrete:

Scrivere la vostra email per utilizzare il servizio fax;

Vi verrà inviato sulla vostra mail un codice di utilizzo del servizio;

Ora inviate il fax online dal modulo che vedete in figura.

Dopo qualche minuto riceverete, sulla vostra mail di registrazione, la conferma o il fallimento dell'invio del fax.

Il servizio di invio Fax da Web gratuito è davvero stupefacente, ma attenzione, non va usato per scopi pubblicitari o come fax spam!

Fonte: www.newstechnology.eu

21 Marzo 2008 di Daniele Frulla

Domain Name System (spesso indicato con DNS) è un servizio utilizzato per la risoluzione di nomi in indirizzi IP e viceversa. Il servizio è realizzato tramite un database distribuito, costituito di servers DNS.

Ecco un elenco di DNS pubblici:

dns.nic.it: 193.205.245.5

dns2.nic.it: 193.205.245.8

nameserver.cnr.it: 194.119.192.34

Se si conosce il nome di un provider si può determinarne i suoi DNS. Se usate Linux avrete a disposizione le utility whois e nslookup. Il primo serve a determinare chi ha registrato il nome di dominio, mentre il secondo interroga i DNS per risolvere l'indirizzo IP del server.

Per esempio prendiamo il sito www.infostrada.it noto provider, digiteremo:

whois infostrada.it

e risulterà

*********************************************************************

* Please note that the following result could be a subgroup of *

* the data contained in the database. *

* *

* Additional information can be visualized at: *

* http://www.nic.it/cgi-bin/Whois/whois.cgi *

*********************************************************************Domain: infostrada.it

Status: ACTIVE

Created: 1996-06-04 00:00:00

Last Update: 2007-11-09 00:01:34

Expire Date: 2008-10-24Registrant

Name: WIND TELECOMUNICAZIONI S.p.A.

ContactID: WIND72-ITNIC

Address: Via C.G. Viola 48

Roma

00148

RM

IT

Created: 2007-03-01 10:43:00

Last Update: 2007-03-01 10:43:00Admin Contact

Name: Clara Palmisano

ContactID: CP4934-ITNIC

Address: Wind Telecomunicazioni Spa

Via C.G. Viola 48

Roma

00148

RM

IT

Created: 2006-10-13 00:00:00

Last Update: 2007-03-01 07:49:51Technical Contacts

Name: Gestione Domini Internet

ContactID: GDI11-ITNIC

Address: Via Jervis, 77

Ivrea

10015

TO

IT

Created: 2000-08-11 00:00:00

Last Update: 2007-03-01 07:36:55Name: Infostrada Internet Staff

ContactID: IIS1-ITNIC

Address: Infostrada SpA

Via Lorenteggio 257

Milano

20152

MI

IT

Created: 2007-01-25 00:00:00

Last Update: 2007-03-01 07:36:56Registrar

Organization: ITnet s.r.l.

Name: ITNET-MNTNameservers

ns1.libero.it

ns2.libero.it

Potremo così individuare i DNS usati da infostrada con:

nslookup ns1.libero.it

Server: 192.168.1.1

Address: 192.168.1.1#53Non-authoritative answer:

Name: ns1.libero.it

Address: 195.210.91.100

ed allo stesso modo per il secondo DNS:

nslookup ns2.libero.it

Server: 192.168.1.1

Address: 192.168.1.1#53Non-authoritative answer:

Name: ns2.libero.it

Address: 193.70.192.100

Se volete più informazioni da un DNS server allora digitate:

nslookup -querytype='ANY' infostrada.it

Server: 192.168.1.1

Address: 192.168.1.1#53Non-authoritative answer:

Name: infostrada.it

Address: 195.210.87.34

infostrada.it mail exchanger = 7 mailrelay07.wind.it.

infostrada.it mail exchanger = 7 mailrelay03.wind.it.

infostrada.it nameserver = ns2.libero.it.

infostrada.it nameserver = ns1.libero.it.

Di seguito viene riportato l'elenco dei internet providers più usati, a cui è possibile accedere.

| SERVER | INDIRIZZO | POP3 |

SMTP | NNTP | DNS | TELEFONO |

| gmail | gmail.google.com/gmail | pop.gmail.com | smtp.gmail.com | 216.239.32.10, 216.239.34.10, 216.239.36.10, 216.239.38.10 | ||

| alice | www.alice.it | in.alice.it | out.alice.it | news.tin.it | 151.99.125.5, 80.22.52.133 | |

| aruba | www.aruba.it | pop3.aruba.it | smtp.aruba.it | 62.149.128.2, 62.149.132.2 | ||

| fastweb | www.fastweb.it | pop3.fastweb.it | smtp.fastweb.it | 213.140.2.12, 213.140.2.21 | ||

| libero | www.libero.it | popmail.libero.it | mail.libero.it | powernews.libero.it | 193.205.245.8 195.210.91.100 212.245.255.2 | 7027020000 |

| tele2 | www.tele2.it | pop.tele2.it | smtp.tele2.it | 130.244.127.161 130.244.127.169 | ||

| tiscali | www.tiscali.it | pop.tiscali.it | smtp.tiscali.it | news.tiscali.it | 195.130.224.18 195.130.225.129 213.205.32.70 213.205.36.70 | |

| virgilio | www.virgilio.it | popmail.virgilio.it | smtp.virgilio.it | news.tin.it | 194.243.154.62, 195.31.190.31 |

Fonte: www.newstechnology.eu

16 Marzo 2008 di Daniele Frulla

Se conoscete Google Maps allora non potrete meravigliarvi del lavoro svolto da google per promuovere Google Sky sul web.

Google Sky è ora consultabile attraverso un browser web!

Non solo si possono vedere le stelle, ma anche pianeti e galassie il tutto modificando anche l'intensità dell'infrarosso.

{google}8819123304701166166{/google}

Se tutto questo non fosse sufficiente, si possono vedere l'esatta collocazione sulla Luna delle missioni Apollo ed anche quella di Marte selezionando il menù in alto a sinistra.

Il tutto farcito con immagini Nasa che messe insieme rendono il tutto in effetto 3D.

{google}4675607824083971269{/google}

Buon viaggio a tutti!

Fonte: www.newstechnology.eu

8 Marzo 2008 di Daniele Frulla

gOS non è un sistema operativo creato da Google, tuttavia gOS sta per: good Operative System. Infatti nel Copyright vi è scritto:

gOS is licensed under a Creative Commons Attribution Noncommercial Share Alike 3.0 Unported license.

Google, the Google logos, are trademarks of Google Inc. gOS is not affiliated with Google or their partners.

gOS è ancora in versione beta, ma promette davvero bene per il futuro.

L'ho testato all'interno di una macchina virtuale creata con VirtuaBox e funziona veramente discretamente sia live CD che su Hard Disk.

{youtube}FjR6HY382JQ{/youtube}

La versione di gOS è derivata dalla distribuzione Linux di Ubuntu ed è aggiornato al kernel linux 2.6.

Se avete presente o avete eseguito una semplicissima installazione di Ubuntu, allora non vi stupirà anche quella di gOS: basta un semplice click sull'icona Install, andare sempre avanti ed il gioco è fatto!

Il sistema funziona anche solamente per mezzo del solo CD di installazione gOS scaricabile da sito.

La promessa degli sviluppatori di gOS è che sarà aggiornabile gratuitamente a vita!

Questo sistema operativo non ha grandi funzionalità oltre all'interfaccia grafica accattivante, ma attraverso di esso si è subito connessi alla rete internet (magari tramite un router wireless casalingo).

L'applicazione principale del sistema operativo gOS è il browser web implementato: Firefox.

Per chi è pratico dell'ambiente Linux, si può entrare sulla shell dei comandi digitando xterm sul menu di lancio di un'applicazione.

In basso allo schermo vi sono applicazioni web based e molte sono by Google. I servizi web based saranno sempre più importanti in futuro e saranno la base di lavoro per ogni tipo di azienda.

Scambiarsi documenti, avere il proprio archivio online, fare video conferenza attraverso Internet sta diventando oggi di enorme importanza anche per le più piccole aziende che vogliano risparmiare su costi dei sistemi informatici.

Un sistema basato su gOS costa poco più di $200.

Fonte: www.newstechnology.eu

1 Marzo 2008 di Daniele Frulla

Quando si crea un sito web o un blog, è sempre buona norma tenerne sotto controllo i contenuti e soprattutto i links perché non siano broken (‘rotti’).

Tra le tante applicazioni che esistono ne propongo una che è facile da utilizzare: linkchecker in sourgeforge. Leggi…

27 Febbraio 2008 di Daniele Frulla

Avete mai visto il film Final Fantasy The Spirits Within?

La trama è veramente fantascientifica; con il progetto Gaia si è potuta ricostruire l'intera Terra con vere forme di vita!

{google}417500550692742939{/google}

Le specie viventi (in particolari specie vegetali) potrebbero essere riportate alla luce anche alla più rovinosa delle catastrofi grazie alla struttura Svalbard Global Seed Vault in Norvegia.

Può contenere diversi milioni di specie diverse di semi di piante, ed in caso di catastrofe può riportare alla luce la vita sulla terra.

{metacafe}788740/svalbard_global_seed_vault{/metacafe}

Svalbard Global Seed Vault è un bunker che si trova all'interno del terreno della montagna di Plaataberget vicino Longyearbyen e la sua collocazione non è stata scelta a caso, infatti è un ambiente ideale per mantenere ad una temperatura fredda questi preziosi semi per la loro conservazione.

Si tratta di una banca dei geni di sementi e qualsiasi nazione del mondo potrà contribuire a popolarla spedendo le proprie specie in maniera da conservarle per i posteri o in caso di cataclismi di ripristinarle.

Il bunker è dotato delle più avanzate tecnologie di sicurezza e può resistere a tutto.

E' stata inagurata la sua apertura alla fine di febbraio 2008.

{youtube}icjptLjIKx8{/youtube}

Fonte: www.newstechnology.eu

21 Febbraio 2008 di Daniele Frulla

Costruire un sito web o un blog è diventato oggi davvero semplice. Si possono usare CMS (Contents Management Systems) o altri strumenti disponibili direttamente online che permettono la gestione semplificata dei soli contenuti.

15 Febbraio 2008 di Daniele Frulla

Il PDF (Portable Document Format) sta ormai diventando uno standard mondiale. Tanti sono i software, gratuiti o non che leggono questo formato.

Il sito web che permette la lettura di pdf dal browser è PdfMeNot (oggi non più raggiungile) ancora in versione beta.

9 Febbraio 2008 di Daniele Frulla

Informatica ….. questa sconosciuta materia per il legislatore.

Per un sedicente tecnico come il sottoscritto stare dietro all’informatica non è facile; immaginate il legislatore che rischia di trasmettere la sua incapacità di capire come funzionino le tecnologie alla collettività e con una delle sue ultime trovate come la tassa sulla copia di hard disk sottoposti a sequestro, può contribuire a cancellare il diritto alla difesa in un procedimento penale.

La storia narra che un legale per difendere un imputato in una indagine che ha portato al sequestro del computer del suo assistito si è recato in un compartimento della Polizia Postale per ottenere una copia certificata dell'hard disk contenuto nel computer.

Si tratta di un diritto fondamentale della difesa per stabilire una strategia difensiva, verificare l'integrità dei dati, recuperare informazioni utili per il proprio lavoro, analizzare su quali basi certe tesi potranno affiorare nel corso del procedimento, rilevante in ogni contesto, tanto più se di natura penale. Anche perché generalmente di norma, un consulente che esegue una copia tecnica di un dispositivo, ne produce quattro copie (una come originale, una per l’accusa, una per la difesa ed una su cui eseguire l’analisi). La copia certificata dell'hard disk non viene fornita d'ufficio e viene prodotta solo su richiesta e a carissimo prezzo. Tutto questo grazie al Testo Unico sulle spese di Giustizia nel quale viene chiaramente indicato che un CD-R (circa 640Mb) sul quale vengono riprodotti i dati costa all'imputato esattamente 258,23 euro. L'articolo 269 impone il pagamento in contanti!!! Ciò significa che al cittadino con un reddito medio, a cui sia stato sottoposto a sequestro un Hard Disk da 100GB, dovrebbe pagare circa € 40,000.00, ossia diritto negato, a meno di non violare ulteriormente la legge ed andare a rapinare una banca.

Oltre al danno anche la beffa, perché può accadere che il supporto venga riconsegnato anche dopo 7 anni, e questo si potrebbe ripercuotere sull'attività lavorativa del soggetto, sui suoi contenuti privati (foto e dati privati) del tutto estranei al procedimento, ma ugualmente resi indisponibili.

Il problema è rappresentato dal fatto che gli italiani devono guardarsi da norme incomprensibili, infilate all'interno di leggi che all'apparenza non si occupano di tecnologia e delle sue conseguenze. Siamo una società tecnologica che non riesce a cavalcare il cambiamento a causa dell'incapacità del Legislatore che non riesce a far fronte al mondo che cambia.

Fonte: www.newstechnology.eu

7 Febbraio 2008 di Daniele Frulla

Per Prova digitale si intende qualsiasi informazione, con valore probatorio, che sia memorizzata o trasmessa in un formato digitale. (Fonte: Scientific Working Group on Digital Evidence, 1998)

Per prova (evidence), si indica ogni informazione fisica o elettronica, che viene raccolta durante una investigazione forense.

Secondo il principio di cui all’art. 192 c.p.p., quando il metodo utilizzato dall’investigatore non si ritiene conforme alla migliore pratica scientifica, va accettato comunque se non produce un’alterazione concreta e se conduce a risultati che sono liberamente valutabili dal giudice alla luce del contesto probatorio complessivo. Leggi…